La conformità è il motore della sicurezza informatica e sarà la conformità ad alcuni standard, regolamenti e leggi a far “fallire” il ransomware.

Sto cominciando a pensare che le autorità dovrebbero vietare il pagamento dei riscatti legati a crimini informatici e limitare gli interventi delle assicurazioni per questi incidenti. Lo so, è una posizione su cui c’è un’ampia discussione ma ritengo che, nella situazione in cui ci troviamo, valga la pena considerare queste possibilità. La portata del problema delle richieste di riscatto da ransomware sta crescendo in modo esponenziale, anche grazie all’emergenza da COVID-19 che stiamo ancora vivendo.

I ransomware si sono evoluti, le organizzazioni dietro a questi tools sono sempre più simile ad aziende (del crimine!) e la posta in gioco è sempre più alta

Gli attacchi ransomware sono cambiati nel corso del tempo. Alcuni potrebbero pensare di essere più al sicuro visto che l’obiettivo tipico dei criminali non sono più le singole persone ma grandi organizzazioni. La verità è che i rischi sono aumentati perché, mentre prima un individuo sapeva se i suoi dati erano stati oggetto di data breach, ora è più probabile che i dati affidati a una terza parte (spesso affidati a una ulteriore terza parte…), vengano esfiltrati, diffusi o venduti, e il l’interessato non viene informato fino a quando l’organizzazione che ha subito il breach non lo notifica (di solito molto tempo dopo il fattaccio). Questo quando va bene. Quando va male invece, non si viene a sapere un bel niente perché chi perde i dati si guarda bene dal fare denunce o segnalazioni alle autorità. E allora ecco che i nostri dati sono alla mercè di malintenzionati e noi nemmeno ne siamo consapevoli.

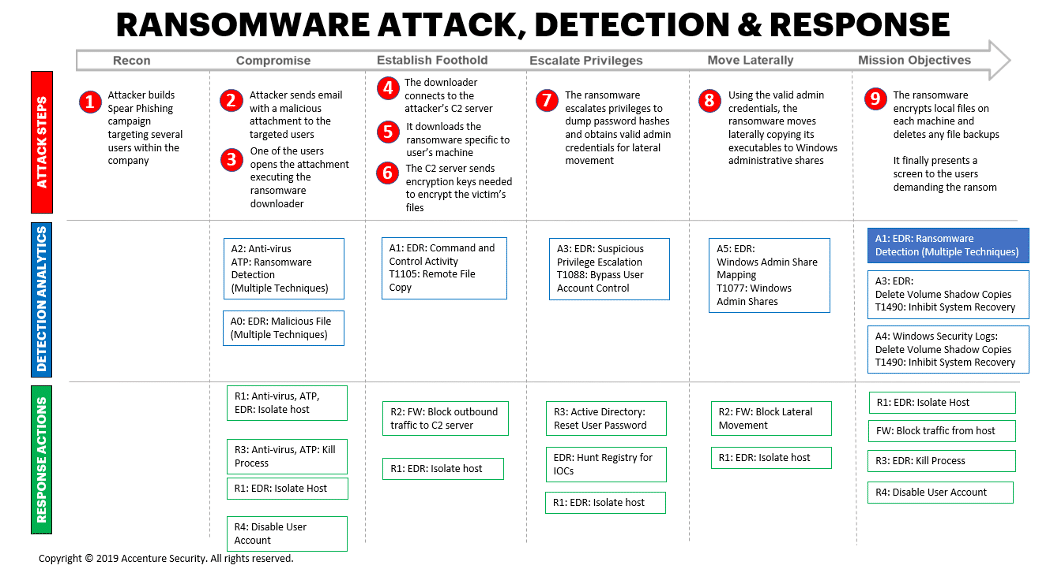

Accenture ha ben illustrato il processo di attacco, rilevazione e risposta ai ransomware (Tabella che segue)

Il diagramma mostra un tipico attacco ransomware in più fasi. Tieni presente che da un approccio alla sicurezza aziendale, ci sono diverse opportunità per osservare, rilevare e rispondere durante la progressione dell’attacco. La chiave ovviamente è farlo prima che l’attaccante causi un impatto significativo sulle operazioni (fase 9).

È necessario togliere carburante (denaro) all’industria del crimine informatico

Il problema del ransomware, tuttavia, non è probabilmente qualcosa che può essere combattuto dai singoli. È necessario uno sforzo collettivo volto a togliere energie all’”industria” del ransomware e ai criminali informatici dietro di essa. Rendendo queste truffe sempre meno redditizie, si riuscirà a contenere il fenomeno. Per questo motivo, potrebbe essere utile avere politiche che rendano illegale il pagamento di riscatti a favore dei criminali informatici.

Il crimine informatico è crimine organizzato

Seguire il percorso di minor resistenza è certamente parte della natura umana, specialmente nel mondo degli affari, ma il ransomware dovrebbe essere trattato come crimine organizzato. In tale ottica, dovrebbero essere stabilite misure per frenare le bande di cyber-criminali soprattutto perché le istituzioni pubbliche sono diventate l’obiettivo preferito degli aggressori.

Nel 2020 dei cybercriminali, utilizzando il ransomware Maze, hanno attaccato una nota società produttrice di chipset che era preparata ad eventi del genere e ha subito comunicato che non avrebbero pagato il riscatto perché l’attacco non aveva avuto effetto sulla loro capacità operativa.

Questo è stato possibile perché l’attacco ransomware non ha influito materialmente sulle capacità di produzione ed evasione degli ordini della società che invece, grazie a dei sistemi di business continuity molto validi, ha proseguito quasi senza interruzioni le proprie attività. Anche sotto pressione da parte degli aggressori, con minaccia di pubblicare informazioni confidenziali e set di dati, l’azienda ha mantenuto la posizione secondo cui non avrebbero pagato.

I pagamenti del riscatto alimentano il ciclo

Il pagamento dei riscatti permette di perpetuare gli attacchi ransomware come pratica criminale. I riscatti pagati aiutato il “mondo ransomware” perché:

- Fa credere alle altre vittime che pagare il riscatto risolverà il problema al minor costo.

- Metti risorse nelle mani dei criminali, risorse che verranno utilizzate per crescere ed espandere le capacità criminali.

- Risolvi una singola istanza dell’attacco, ma non stai facendo nulla per prevenire ulteriori attacchi.

- Incoraggi ulteriori attacchi da parte della stessa organizzazione criminale o di altri, poiché la tua società è ora nota per essere disposta e in grado di pagare.

Con ogni attacco riuscito, queste organizzazioni espandono le loro capacità offensive, le loro risorse, continuando a estorcere denaro ad altre organizzazioni. Mentre coloro che pagano il riscatto si aspettano di ricevere lo sblocco dei dati e aver risolto il problema, questo spesso non accade. Ci si aspetterebbe che questi criminali siano obbligati a mantenere la parola data, al fine di incoraggiare scambi di successo in futuro, ma l’esperienza ha mostrato che solo un quarto delle aziende che pagano richieste di riscatto ottengono effettivamente i propri file sbloccati. Ciò accade perché anche i criminali hanno iniziato a monetizzare i dati infatti ciò che accade di frequente è che vendano i dati nel dark web guadagnando ulteriormente. Ultimo ma non ultimo, le vittime possono anche essere oggetto di attacchi successivi e multipli dalla stessa entità criminale se non vengono attuate le necessarie misure di sicurezza dopo il primo attacco.

L’approccio giusto: Security-as-a-Service

Sebbene sia chiaro che la sicurezza non può essere consumata facilmente come l’elettricità, dovremmo iniziare a pensare alla sicurezza come a un’utilità. Così come è irragionevole chiedere alle aziende di generare l’energia che gli occorre, può essere irragionevole chiedere a ogni azienda di costruire e gestire, in completa autonomia, la propria sicurezza. Sia nell’energia che nella sicurezza, le barriere all’ingresso sono elevate: ci sono enormi requisiti di capitale e capacità intellettuali e il tempo necessario per raggiungere un livello di maturità della sicurezza commisurato agli hacker richiede molti anni e un investimento finanziario coerente.

Prendendo il ransomware come esempio, la domanda in realtà è: “Come ci si prepara alle situazioni di ransomware?” La risposta non è una soluzione antivirus perché sappiamo che è inadeguata. La maggior parte delle organizzazioni colpite da ransomware ha già un prodotto antivirus. Quindi serve una tecnologia avanzata per gli endpoint? Patchare? Intelligenza artificiale? Un filtro migliore sulla posta? Backup testati da partner esterni? Cambio password periodici? Bloccare le connessioni in uscita alla fonte del ransomware?

La risposta è sì a tutto quanto sopra. Il punto qui è che fronteggiare attacchi informatici come il ransomware richiede, pianificazione, organizzazione e coordinamento di un piano di sicurezza che passa anche attraverso prodotti e servizi di sicurezza e infrastruttura IT. Se non disponi di questo, la Sicurity-as-a-Service è il percorso più veloce per proteggerti da ransomware e altre cyber-minacce.

La Security-as-a-Service funziona in modo da non dover acquisire tutti gli strumenti da soli, non dover assumere tutte le persone e non dover integrare gli strumenti e sviluppare i contenuti per organizzare la propria capacità di rispondere agli attacchi.

L’assicurazione cyber non è un salvi-tutti

Non tutte le assicurazioni da rischi cyber includono il risarcimento del denaro necessario a pagare i riscatti e, a dirla tutta e bene, alcune hanno iniziato a fornire all’interno della polizza anche dei servizi di cybersecurity in risposta a data breach. In ogni caso, nelle migliori circostanze, con un’assicurazione che copre il pagamento di un riscatto e gli aggressori che rilasciano i dati in loro possesso, un’azienda avrà ancora molto da lavorare per gestire gli effetti del data breach e mettere al sicuro i sistemi. Mentre l’assicurazione può coprire il costo di un pagamento, non può coprire il fastidio e il tempo perso nelle attività produttive coinvolte nel data breach, tanto meno l’impatto sui clienti e i fornitori. L’assicurazione informatica non può essere considerata una misura protettiva o preventiva piuttosto una mitigazione del rischio. In alcuni casi, qualora si sapesse delle tue coperture assicurative, paradossalmente, potrebbe renderti un bersaglio più allettante, poiché, con una certa probabilità, saresti in grado e disposto a pagare.

Proprio come l’assicurazione auto può ridurre l’onere finanziario di una perdita, ma non fa nulla per impedirlo, l’assicurazione di tipo “cyber” dovrebbe essere parte di un piano di mitigazione del rischio e integrata da misure veramente protettive e preventive. Nel caso dell’auto, questo significherebbe fare in modo che l’auto sia sempre parcheggiata in luoghi custoditi, chiusa a chiave, con impianto satellitare etc.; nella sicurezza informatica ciò equivarrebbe ad avere backup funzionanti, fornitori ben gestiti, un piano di business continuity e il monitoring dei server che ospitano i dati.

In breve, se non sei pronto per un attacco ransomware, devi costruire l’organizzazione e i processi commisurati alla minaccia o arruolare un partner di sicurezza come servizio in grado di prepararti rapidamente e bene.

L’assicurazione arriva dopo, quando sei sufficientemente tranquillo.

CREA FIDUCIA CON IL CERTIFICATO GDPR OK!

Con il Certificato “GDPR OK!”, destinato alla tua azienda che usa il sito web per comunicare e vendere prodotti, potrai garantire ai tuoi clienti già acquisiti e potenziali che i loro dati saranno al sicuro.