I Penetration Test sono essenziali per la sicurezza aziendale ma eseguirli con troppa frequenza diventare un problema. Il monitoraggio continuo delle vulnerabilità è un’alternativa efficace e meno invasiva.

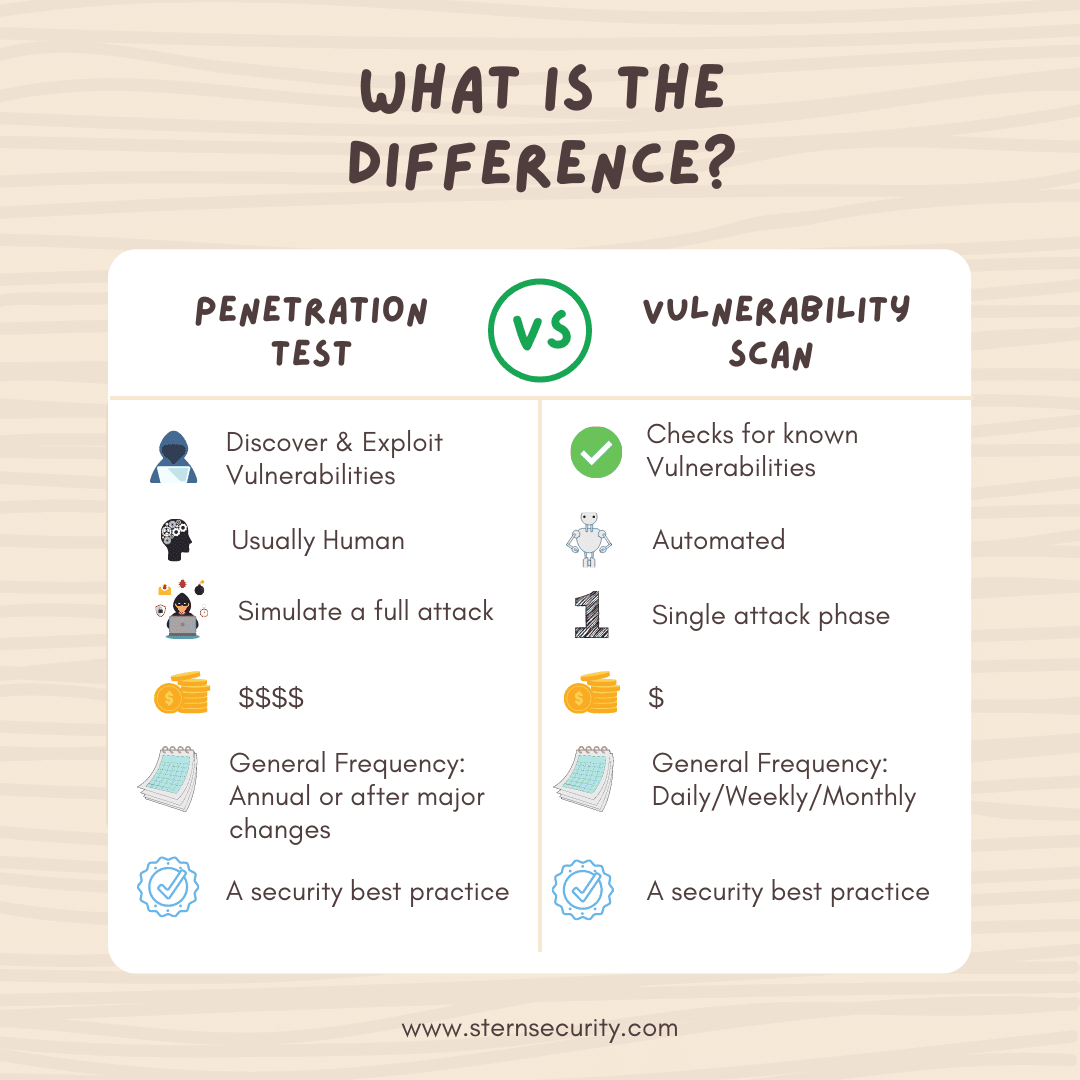

Vi avevamo già parlato, nel 2021, dei Penetration Test e della loro importanza. Avevamo, in particolare, affrontato il tema dei costi. Nel 2024 il trend è certamente in controtendenza. E’ vero, negli ambienti aziendali sempre più complessi e con una crescente attenzione alla sicurezza informatica, i penetration test sono ancora una pratica comune per valutare la robustezza delle difese informatiche. Tuttavia, una domanda che spesso ci viene posta dai nostri clienti è: quanto spesso dovremmo eseguire questi test?

A volte, essere “troppo bravi” Può Diventare un Problema:

Molti titolari sottovalutano gli impatti che i penetration test possono avere sugli ambienti in produzione. I team incaricati di queste verifiche sono sempre preoccupati per gli effetti che le loro attività di hacking possono avere sull’operatività dell’azienda. In particolare, se non si dispone di un testing center con configurazioni mirrored, il penetration test effettuato direttamente negli ambienti in produzione può diventare un’attività critica con conseguenze, talvolta, inattese.

Un Approccio Conservativo ma Efficace:

In situazioni come queste, che rappresentano la maggior parte delle realtà aziendali, è necessario adottare un approccio più conservativo ma comunque efficace. Un’alternativa consiste nel monitoraggio continuo delle vulnerabilità dell’infrastruttura. Questo approccio consente di intervenire prontamente e di non dover attendere gli esiti di un penetration test, che rimane un’attività importante ma costosa e spesso invasiva.

L’odierno panorama digitale è caratterizzato da un’evoluzione costante delle minacce informatiche, con attacchi sempre più sofisticati e mirati. In questo contesto, la sicurezza informatica assume un ruolo di primaria importanza per la protezione di dati sensibili e sistemi critici.

Cosa si intende per monitoraggio continuo delle vulnerabilità?

Il monitoraggio continuo delle vulnerabilità è un processo proattivo che prevede la scansione costante di sistemi, applicazioni e reti per identificare potenziali falle di sicurezza. Questo processo si avvale di tecnologie avanzate che consentono di:

- Rilevare tempestivamente nuove vulnerabilità: Grazie all’aggiornamento costante dei database di vulnerabilità, il monitoraggio continuo permette di identificare nuove minacce non appena vengono scoperte.

- Prioritizzare le vulnerabilità in base al rischio: Non tutte le vulnerabilità sono ugualmente gravi. Il monitoraggio continuo consente di classificare le vulnerabilità in base al loro livello di rischio, permettendo di concentrare gli sforzi di ripristino sulle minacce più critiche.

- Automatizzare, quando possibile, il processo di ripristino: Alcune soluzioni di monitoraggio continuo possono automatizzare il processo di ripristino delle vulnerabilità, garantendo una risposta rapida e tempestiva alle minacce.

I vantaggi del monitoraggio continuo delle vulnerabilità:

- Riduzione del rischio di attacchi informatici: L’identificazione e la risoluzione tempestiva delle vulnerabilità riducono significativamente la probabilità di subire un attacco informatico.

- Migliore conformità agli standard di sicurezza: Il monitoraggio continuo facilita la conformità a normative e standard di sicurezza, come ISO/IEC 27001 e GDPR.

- Maggiore efficienza nella gestione della sicurezza informatica: L’automazione del processo di ripristino delle vulnerabilità permette di ottimizzare le risorse e di risparmiare tempo e denaro.

- Migliore visibilità sulla postura di sicurezza: Il monitoraggio continuo fornisce una panoramica completa e aggiornata dello stato di sicurezza dell’infrastruttura IT.

Oltre al monitoraggio continuo, è importante implementare altre misure di sicurezza, come:

- Formazione del personale: La sensibilizzazione del personale sui rischi informatici è fondamentale per prevenire attacchi di phishing e social engineering.

- Backup regolari: Eseguire backup regolari dei dati garantisce la possibilità di recuperarli in caso di incidente informatico.

- Piani di risposta agli incidenti: È importante avere un piano di risposta agli incidenti informatici per minimizzare i danni in caso di attacco.

L’adozione di un approccio olistico alla sicurezza informatica, che includa il monitoraggio continuo delle vulnerabilità, è fondamentale per proteggere le infrastrutture IT e i dati sensibili dalle minacce informatiche in continua evoluzione.

Conclusione:

I penetration test sono un’importante pratica per garantire la sicurezza informatica delle aziende. Tuttavia, è fondamentale trovare un equilibrio nella loro esecuzione, evitando di eseguirli troppo frequentemente e di mettere a rischio l’operatività dell’azienda. Un monitoraggio continuo delle vulnerabilità può rappresentare un’alternativa efficace, consentendo di intervenire prontamente e di mantenere un ambiente informatico sicuro e protetto.

Maggiori informazioni sulle nostre soluzioni di monitoraggio continuo delle infrastrutture? Contattaci oggi stesso!